Скуд — система контроля и управления доступом

Содержание:

- Выдача виртуального идентификатора

- Системная интеграция

- Подключение и настройка ESP

- Как работает СКУД – базовый алгоритм

- Подключение контроллера СКУД

- Функции автоматизированной системы контроля СКУД

- В чем же разница между технологиями RFID и NFC

- СЕТЕВЫЕ КОНТРОЛЛЕРЫ СКУД

- Смартфон vs. обычная пластиковая карта

- Дополнительные возможности СКУД при использовании программного обеспечения

- Производители СКУД

- Стандарты RFID-карт и как определить их тип

- Мониторинг и контроль состояния

- Считыватели и идентификаторы

- Обслуживание СКУД

- Какой частоты существуют RFID-карты и как ее узнать

- Выдача гостевых идентификаторов

Выдача виртуального идентификатора

- Компания Salto использует для передачи доступа в смартфон технологию Over the Air (OTA), которая позволяет безопасно передавать виртуальный идентификатор на смартфон пользователя в зашифрованном виде.

- В иных случаях передача идентификаторов происходит непосредственно пользователю через администратора СКУД. Таким образом на данный момент работает бренд ESMART.

- Nedap использует мобильную верификацию и сетевую передачу идентификаторов в смартфон, а также реализует выдачу бесплатного идентификатора Mace ID при регистрации нового пользователя.

- Компания HID Global в арсенале своего приложения HID Mobile Access имеет ПО администратора. При получении администратором виртуальных идентификаторов от производителя, они назначаются на пользователей и рассылаются по сети по смартфонам пользователей.

Стоимость виртуальных идентификаторов

ESMART

- 100 рублей (Бессрочный)

- 60 рублей (7 суток)

- 40 рублей (1 Сутки)

ProxWayNedap

- Бесплатный Mace ID при регистрации

- 1.1 евро/год (можно выдавать неограниченное число раз, если один человек уволился, его идентификатор отзывается удалённо и выдается другому человеку. Также есть система портала администратора, предоставляемая производителем за 399 евро в год. Выдача идентификатора производится по принципу создания личного кабинета пользователя. Это значит, что пользователь может увидеть свой идентификатор с любого устройства, с которого залогинится в свой личный кабинет.

HID

- Приблизительно 5 долларов в год — один идентификатор на 5 устройств по принципу лицензии (по примеру антивирусов).

- Облачный портал администратора бесплатный и как у Nedap предоставляется производителем.

Suprema

- до 250

- от 250 до 500

- от 500 до 1000

- от 1000 и больше.

SaltoSigurбесплатные

Системная интеграция

ИТ-решения внедряются таким образом, чтобы оптимизировать те или иные бизнес-процессы организации. Создаются единые модели представления данных, единые точки авторизации пользователей, общие модели разграничения прав, централизованные инфраструктуры управления правами и многое другое. ИТ-специалисты ожидают от СКУД возможности интеграции в ИТ-инфраструктуру и бизнес-процессы предприятия, что предъявляет соответствующие требования к средствам СКУД, такие как поддержка LDAP, интеграция в Active Directory. В результате, например, становится невозможной авторизация пользователя в информационной системе при незафиксированном факте физического доступа на объект, упрощается передача информации об отработанном времени, процедура выдачи пропусков принятым на работу и отзыва пропусков у уволенных и многое другое.

Подключение и настройка ESP

Для начала переключим NFC-модуль в режим работы через интерфейс SPI. Ставим первый переключатель в нижнее положение (ближе к цифре 1), а второй — в верхнее (ближе к буквам). Припаиваем гребёнку на 8 контактов и готовим соединительные провода.

Включенный режим I2C и подключенные соединительные провода

Включенный режим I2C и подключенные соединительные провода

Насколько я понял из распиновки, возможно несколько вариантов подключения NFC-модуля к ESP-32: мне было удобнее подключить всё на одну сторону. Если будете использовать другие контакты, внимательно проверяйте конфиг — возможно, он немного изменится.

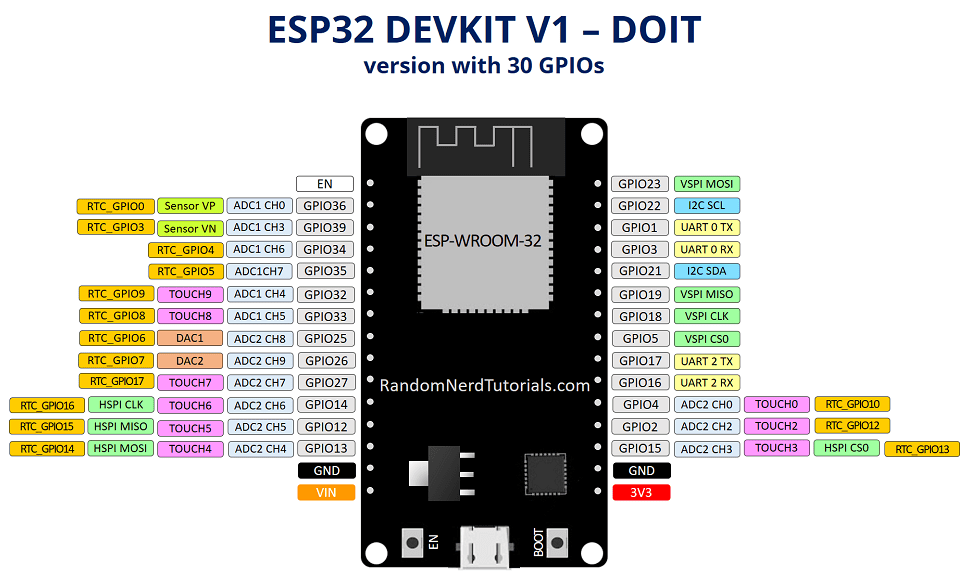

Распиновка для 30-контактной ESP-32

Распиновка для 30-контактной ESP-32

Подключаем модуль следующим образом (слева ESP, справа PN532):

-

GPIO18 — SKC

-

GPIO19 — MSO

-

GPIO23 — MOSI

-

GPIO5 — SS

-

3V3 — VCC

-

GND — GND

PN532 подключенная к ESP-32

PN532 подключенная к ESP-32

На следующем этапе нам нужно установить аддон ESPHome и настроить нашу ESP-32. Подробно расписывать базовые моменты не буду, рекомендую следовать данному видео:

Остановлюсь лишь на итоговом конфиге:

Обратите внимание на блоки spi и pn532_spi, где мы указывает контакты подключения. В блоке switch я задействовал светодиод на плате (им можно мигать, например, при поднесении валидной метки), а в блоке binary_sensor создал сущность для Home Assistant (при поднесении карты с указанным uid сенсор переходит в статус true; uid карты можно найти в логах вашей ESP в аддоне ESPHome)

Как показали опыты, можно читать RFID-метки, банковские карты и тройку. NFC в моём телефоне нет, но скорее всего и он будет работать.

Компилируем прошивку и выгружаем её на ESP. Проверяем, что всё работает, открыв логи и поднеся к считывателю RFID-метку. Её uid должен отобразиться в логе:

Со стороны ESP всё готово, теперь нужно настроить автоматизации в Home Assistan

Как работает СКУД – базовый алгоритм

Для идентификации людей в системах доступа необходим уникальный персональный признак:

- материальный носитель кода – пластиковая карта, брелок;

- запоминаемый код;

- биометрическая информация.

Каждому уникальному признаку (коду) в базе данных системы соответствует информация о владельце карты и его уровне доступа. Наибольшее распространение получила идентификация с помощью материальных носителей. Для обеспечения прохода по карте в составе СКУД имеется три обязательных элемента:

- электрически управляемый замок – по внешнему сигналу удерживает дверь закрытой или, наоборот, открывает ее для прохода;

- считыватель – устройство, обеспечивающее чтение кода, хранящегося в памяти карты;

- контроллер доступа – устройство, принимающее решение и управляющее другими компонентами.

Общий алгоритм работы СКУД в штатном режиме выглядит так:

- Пользователь предъявляет идентификатор (подносит карту к считывателю).

- Уникальный код карты передается в контроллер.

- Контроллер анализирует полученный код на предмет его наличия в базе данных и проверяет права доступа пользователя.

- При успешной идентификации контроллер выдает сигнал на замок – дверь разблокируется.

- Пользователь открывает дверь и входит в помещение.

- Дверь закрывается, замок вновь блокируется и система возвращается в исходное состояние.

Подключение контроллера СКУД

Контроллер подсоединяется к СКУД через встроенный интерфейс. Современные модели могут иметь несколько интерфейсов. На сегодняшний день наиболее популярными являются:

RS 232 — через него осуществляется подключение к компьютеру. Этот стандарт имеет серьезные технические ограничения. Пропускную способность, не более 9600 Bit/s и максимальную дальность передачи информации, не превышающей 15 м. Для многих устройств, входящих в состав системы доступа данных параметров более чем достаточно. Поэтому, учитывая доступную стоимость технологии, она всё ещё довольно популярна.

RS 485 — у этого стандарта существенно возросла скорость передачи данных 10 Mbit/s, однако она сильно зависит от расстояния до исполнительных устройств. Основное преимущество — это возможность функционирования в дуплексном режиме, то есть возможность получения или отправки информации одновременно на несколько исполнительных устройств;

Ethernet — применяется при необходимости получения удаленного доступа, по каналу которого будет прокачиваться большое количество информации. Скорость передачи данных 10-100 Mbit/s

Функции автоматизированной системы контроля СКУД

Функционал СКУД весьма велик и практически ничем не ограничен. Можно оперативно встроить новый модуль или реализовать новое правило с помощью программного обеспечения. Рассмотрим основные функции СКУД.

Разграничение и контроль доступа

Первоначальным назначением СКУД являются всё же контроль и структурирование уровней доступа.

В качестве идентификатора может использоваться брелок

В качестве идентификатора может использоваться брелок

Основной тип исполнения этого подхода — использование различных идентификаторов. Ими могу служить магнитные карты, брелоки, метки, прямой ввод кода на клавиатуре, считывание отпечатков пальцев или сетчатки глаза. Система хранит данные о всех сотрудниках или посещающих в общей базе. Каждая запись имеет свой уровень доступа, благодаря которому система может сравнить, может ли человек пройти в ту или иную зону. Компьютер, в случае монтажа сетевой системы СКУД, также собирает статистику посещений и бережно хранит её до последующего использования. В автономных системах решение пропустить человека или нет принимает автономный контроллер. У него есть своя энергонезависимая память, в которую внесены все коды идентификаторов и их права.

Доступ по паролю — один из видов контроля доступа

Доступ по паролю — один из видов контроля доступа

Непосредственно за обработку информации с идентификатора отвечают считыватели. Это могут быть контактные и бесконтактные варианты. Вся сложность конструкции считывателя зависит от типа идентификатора.

Считыватели устанавливаются непосредственно перед заграждающими устройствами — турникетами, электромеханическими замками, шлагбаумами и шлюзами. Они препятствуют доступу посетителя до тех пор, пока тот с помощью идентификатора не докажет свои права на посещение зоны.

Учёт рабочего времени

Система контроля доступа имеет всё необходимое для реализации учёта рабочего времени. Почему бы это не использовать? Каждый посетитель или сотрудник объекта имеет уникальный идентификатор – система может отследить время активации считывателя при входе и выходе.

Проходя через турникетную систему, сотрудник оставляет метку о времени прихода

Проходя через турникетную систему, сотрудник оставляет метку о времени прихода

Этих данных достаточно для того, чтобы установить и записать в журнал время, проведённое на объекте. А это значит, что сотрудникам уже сложнее будет опоздать или сбежать с работы пораньше, ведь сведения об этом будут тут же сохранены в системе.

Режим системы охраны

Сама СКУД не предполагает встроенных механизмов охраны, она лишь может воспрепятствовать доступу. Зато, имея гибкую платформу, система контроля доступа может быть дополнена охранной системой, которая будет, например, оборудована видеонаблюдением, датчиками проникновения или любыми другими.

Прочие функции

Дополнительного функционала может быть много. Реализовать можно практически всё что угодно. Но чаще всего используются такие возможности:

- информирование о прохождении считывателя с помощью СМС посредством встроенного GSM модуля. Такой подход можно встретить, например, в школах;

- для предприятий, имеющих множество филиалов, можно реализовать удалённое управление СКУД с помощью сети интернет.

В чем же разница между технологиями RFID и NFC

RFID — это система односторонней связи, в которой данные передаются от тегов к считывающему оборудованию.

Технология NFC — это более новая, более отточенная версия RFID. Она работает на максимальном расстоянии около 10 сантиметров и может быть настроена для одно- или двусторонней связи.

Можно заметить, что NFC как-будто дублирует умение RFID, также читая смарт-теги, благодаря своему режиму чтения / записи. Однако в дополнение к возможностям чтения / записи, NFC имеет два других режима, оба из которых включают динамическую двустороннюю связь: режим оплаты картой и режим связи для обмена данными P2P.

Системы NFC работают на той же частоте, что и системы HF RFID (13,56 МГц). Следовательно, существуют только ограничения по дальности считывания.

Из-за ограничений по дальности считывания устройства NFC должны находиться в непосредственной близости — обычно не более нескольких сантиметров. Вот почему NFC часто используется для безопасной связи, особенно для контроля доступа или в потребительском секторе для бесконтактных платежей.

СЕТЕВЫЕ КОНТРОЛЛЕРЫ СКУД

Само название подразумевает что они могут объединяться в сеть и работать под общим управлением.

Традиционно сетевыми называют контроллеры, осуществляющие обмен по интерфейсу RS-485. Они совместимы, как правило, с оборудованием и программным обеспечением одного производителя: Болид, Parsec и пр.

Существуют устройства имеющие встроенный Web-сервер и интерфейсы Ethernet. Их возможности, естественно, шире и их по праву можно называть IP контроллерами.

Сетевые исполнения могут также работать и в автономном режиме, причем их возможности шире. Например, возможно задание временных окон для разных групп пользователей, то есть кто то сможет проходить круглосуточно, а кто то только в рабочее время.

Но большинство опций реализуется при работе в сети под управлением центрального сервера системы. Рассмотрим основные достоинства такого варианта.

1. Создание единой базы пользователей системы контроля доступа с множеством дополнительных идентификаторов: от табельного номера до фотографии.

2. Централизованное задание уровней (прав) доступа.

3. Контроль за перемещением любого пользователя, в том числе учет рабочего времени.

4. Возможность работы в составе системы интегрированной безопасности. Это дает много дополнительных возможностей, но главное является возможность автоматического разблокирования дверей при пожаре. Естественно, для этого нужно объединить СКУД с системой пожарной сигнализации.

Не менее интересно, но реже используется использование контроллеров в качестве приборов охранной сигнализации. По большому счету полезных возможностей от применения сетевых устройств много.

Но здесь есть одно «но», о чем я уже писал: стремясь предусмотреть все разработчики и производители создают прибор с таким функционалом, разобраться в котором проблематично даже опытному инсталлятору.

Кстати, совместимость интерфейсов со считывателем актуальная и для сетевых контроллеров, за исключением случаев совмещенного исполнения этих двух устройств.

С одной стороны это достаточно удобно, с другой – контроллер скуд со встроенным считывателем обслуживает только одну точку прохода, причем в одном направлении. Кнопку «выход» к нему подключить, конечно, можно, но контроль все равно будет осуществляться в одну сторону.

Питание контроллеров осуществляется по отдельной линии, в случае IP исполнений возможно использование технологии РоЕ. Установку лучше производить в недоступном для посторонних месте для предотвращения возможности несанкционированного доступа и саботажа работы системы.

* * *

2014-2021 г.г. Все права защищены.Материалы сайта имеют ознакомительный характер, могут выражать мнение автора и не подлежат использованию в качестве руководящих и нормативных документов.

Смартфон vs. обычная пластиковая карта

Использование смартфона вместо обычных пластиковых карт обеспечивает:

- Удобство. Пользователю не нужно носить с собой пластиковую карту – идентификатором становится смартфон, который всегда под рукой.

- Возможно удаленное получение идентификатора. Если в организации много филиалов, то сотруднику необязательно специально приезжать в центральный офис в бюро пропусков.

- Безопасность. Идентификатор дополнительно защищен средствами смартфона (PIN-код, биометрическая авторизация, пароль).

- Снижение затрат. Не требуется персонализировать карты доступа и тратиться на принтеры и ленты.

- Снижение нагрузки на оператора бюро пропусков, что в будущем также приведет к оптимизации и сокращению расходов.

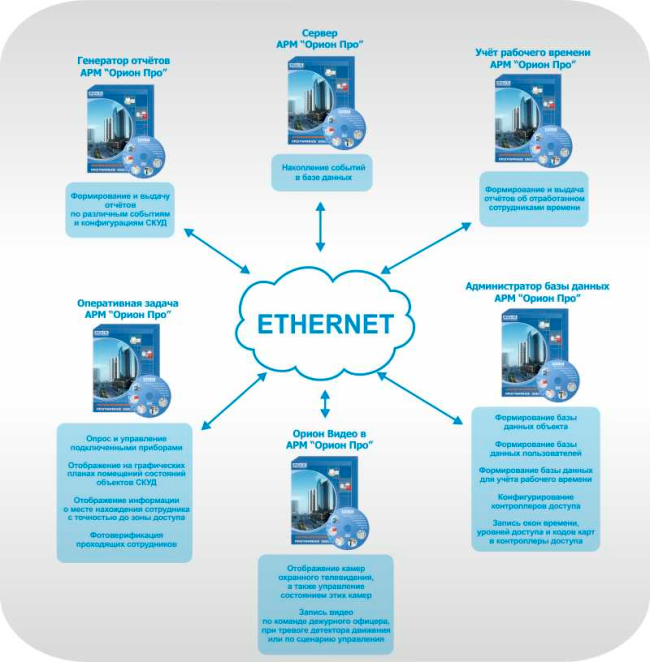

Дополнительные возможности СКУД при использовании программного обеспечения

В

ИСО «Орион» для работы со СКУД используется

программное обеспечение: Uprog, АРМ «Орион

Про». Программное обеспечение Uprog

позволяет осуществлять настройку

конфигурационных параметров контроллера

доступа «С2000–2» (а также для прибора

«С2000–4»), а именно:

- режим работы,

двойную идентификацию, доступ по правилу

двух (трёх) лиц, номер контролируемой

зоны доступа, вид интерфейса подключенных

считывателей, включать/выключать

использование датчика прохода, контроль

блокировки, таймаут блокировки и т. д.; - запись и

редактирование в памяти контроллеров

уровней доступа, окон времени и

идентификаторов пользователей. - Программное

обеспечение АРМ «Орион Про» позволяет

реализовать следующее: - накопление событий

СКУД в базе данных (проходы через точки

доступа; блокировки и разблокировки

точек доступа; несанкционированные

попытки прохода и т.п.); - создание базы

данных для охраняемого объекта —

добавление в неё логических объектов

СКУД (точек и зон доступа). А также

расстановка их на графических планах

помещений для реализации возможности

централизованного предоставления

доступа и мониторинга состояния этих

объектов; - формирование базы

данных пользователей — занесение

реквизитов сотрудников и посетителей

с указанием для каждого человека всех

необходимых атрибутов (ФИО, информация

и принадлежности к фирме, подразделению,

рабочий и домашний адрес и телефон и т.

п.), а также задание прав доступа

(полномочий прохода через точки дост

упа/зоны доступа); - формирование базы

данных для учёта рабочего времени —

создание графиков работы, а также правил

расчёта графика для различных сотрудников; - опрос и управление

подключенными к ПК контроллерами; - конфигурирование

контроллеров доступа — централизованную

запись в память приборов окон времени,

уровней дост упа, идентификаторов

пользователей; - работу сетевого

antipassback’a; - настройку и работу

зонального antipassback’a; - отображение на

графических планах помещений состояния

объектов СКУД; - отображение

информации о месте нахождения сотрудника

с точностью до зоны доступа; - отображение камер

охранного телевидения, а также управление

состоянием этих камер; - запись видео по

команде дежурного офицера, при тревоге

детектора движения или по сценарию

управления (например, по событию

предоставления доступа или попытки

осуществления несанкционированного

прохода).

Закрепление задач

системы контроля и управления доступом

за программными модулями изображено

на рисунке 7. Стоит отметить, что физически

приборы соединяются с тем компьютером

системы, на котором установлена

«Оперативная задача». Количество

рабочих мест, которые могут быть

задействованы в системе (программные

модули АРМ), может достигать две сотни.

Программные

модули можно устанавливать на компьютеры

как угодно — каждый модуль на отдельном

компьютере, комбинация каких-либо

модулей на компьютере, либо установка

всех модулей на один компьютер.

Рисунок.

Рисунок.

7. Функционал модулей программного

обеспечения

Опубликовано: Сайт Secuteck.Ru-2012Посещений: 28720

В рубрику «Системы контроля и управления доступом (СКУД)» | К списку рубрик | К списку авторов | К списку публикаций

Производители СКУД

На отечественном рынке есть множество российских и зарубежных производителей, между которыми существует жесткая конкуренция. В лидерах находятся те, кто производит весь комплекс оборудования для монтажа СКУД. Определяющими среди потребителей являются качество и цена производимых контроллеров и программного обеспечения.

Из российских производителей самыми популярными по данным интернет — ресурсов Яндекса являются:

- Компания «PERco» с производственной базой в г. Санкт-Петербурге, реализует свою продукцию не только в России, но и в около 100 странах мира;

- Компания «Parsec», выпускающую продукцию под логотипом Parsec около 20 лет;

- Компания «IronLogic» работает на рынке оборудования СКУД более 10 лет, реализует свою продукцию в более чем 30 странах мира;

- Компания «Sigur» (ех Сфинкс);

- Компания «RusGuard»;

- Компания «Прософт Биометрикс»;

- Компания «Эра новых технологий».

Среди зарубежных производителей выделяются следующие:

- Компания «Hid Global» — крупнейший производитель на мировом рынке в отрасли безопасности;

- Компания «NedAp», производитель специализирующийся на радиочастотных бесконтактных идентификаторах с производством в Нидерландах.

- Компания «Suprema», корейский производитель, выпускающий биометрические устройства для СКУД;

- Компания «ZKTeco», выпускает весь комплект оборудования для систем доступа, но специализируется на биометрических компонентах идентификации, как любой китайский производитель реализует продукцию по низким ценам, но сохраняет при этом хорошее качество.

Некоторые рекомендации по приобретению и установке

Избежать ошибок при внедрении СКУД помогут следующие советы.

- Перед началом внедрения следует провести полное обследование объекта. Следует выбрать оптимальное расположение постов пропуска. Проход сотрудников должен быть свободным без создания очередей.

- Определиться с возможной интеграцией СКУД с другими системами безопасности. При ее наличии лучше сразу устанавливать сетевой вариант системы.

- Оборудование должно иметь конструктивное исполнение для нормального функционирования в климатических условиях данной местности. Это должно обеспечить сохранность узлов, например, от коррозии.

- Для обеспечения нормальной связи между элементами СКУД. Следует минимизировать влияние электромагнитного излучения находящихся вблизи силовых кабелей. Прокладку линий связи системы доступа следует проводить не ближе 0,5 м от них и пересекать строго под прямым углом.

- Перед монтажом необходимо проверить работу программного обеспечения. Система должна быть рассчитана на число работающих сотрудников, компьютер не должен виснуть при работе. Такая проверка сократит время на пусконаладочные работы.

- Предусмотреть возможность перегрева контроллера при большом потоке людей. Существуют методы доработки системы, повышающие ее устойчивость к перегрузкам.

- Необходимо установить аварийный источник питания. Нельзя исключать случаи непредвиденных вариантов функционирования.

- Исполнительные устройства пропуска (турникеты) не должны быть сомнительного качества. Они обязаны быть изготовлены из качественного материала и стабильно функционировать.

- При заказе партии пропусков следует убедиться в их соответствии с устанавливаемой системой доступа. Количество следует заказать с учетом возможных потерь и повреждений.

В условиях острой конкуренции всегда существует риск совершения действий, которые могут навредить развитию бизнеса. Система контроля и управления доступом охраняет его от попыток создания проблем нормальному процессу функционирования. Рынок может предложить системы разного уровня сложности

Важно правильно сориентироваться во всем многообразии СКУД и выбрать самую экономичную и одновременно надежную в эксплуатации

Стандарты RFID-карт и как определить их тип

Международной Организацией по Стандартизации (ISO) при участии International Electrotechnical Commission (Международная Электротехническая Комиссия) устанавливаются стандарты для магнитных RFID-карт. Существует большое количество разнообразных RFID-карт, все они конечно, соответствуют всем необходимым стандартам. Рассмотрим самые распространенные виды карт:

- MIFARE — используются для идентификации личности, а также для оплаты платежей, имеют 8 стандартов смарт-карт, которые могут отличаться между собой объемом памяти, степенью защиты, и скоростью обработки информации. Являются бесконтактными картами;

- EM-MARINE — имеют разные стандарты толщины 0,8 мм и 1,6 мм. Наиболее распространены в РФ. Первым производителем данных видов карт была швейцарская компания EM Microelectronic;

- ICODE SLIX / SLIX 2 — совместимы практически с любым оборудованием, обладает хорошей защитой информации, информация на них может храниться до 50 лет. Также имеют открытую платформу, для разработки для данных чипов собственных предложений необходимых для определенной компании;

- TEMIC T5557 ATMEL — могут перезаписываться любое количество раз. Встроенные источники питания в них отсутствует. Часто применяются для сохранения шаблонов или же дубликатов бесконтактных карт;

- UCODE — наиболее активно используются для области международных грузоперевозок. Также могут применяются во всех отраслях, где важна дальность передачи сохраненной информации;

- HID —практически не имеют ограничений и могут использоваться во всех сферах. Однако чаще всего с их помощью можно предотвратить доступ в те помещения, куда доступ посторонних лиц запрещен. На них можно перезаписывать информацию необходимое количество раз.

Мониторинг и контроль состояния

В сфере ИТ практически все оборудование оснащено средствами самоконтроля и информирования о своем состоянии. Для этого существуют стандартные средства, такие как протокол SNMP или решение Zabbix. Оба варианта дают возможность вести мониторинг работоспособности средств, которые их поддерживают: серверов, сетевого оборудования, источников питания, оконечных устройств и т.д.

Такой мониторинг позволяет создавать автоматизированные системы технического обслуживания и ремонта, организовывать соответствующие бизнес-процессы, контролировать своевременность выполнения работ и, в конечном итоге, снижать издержки на эксплуатацию систем и повышать их надежность. Но, разумеется, от оборудования СКУД потребуется соответствующая производительность и совместимость с упомянутыми средствами контроля.

Считыватели и идентификаторы

Основным предназначением различных приборов идентификации является аутентификация посетителя. В соответствии со используемыми техническими средствами ее можно условно разделить на четыре подгруппы:

- Основанный на знании секретной информации — пароля;

- Основанный на использовании физического идентификатора: электромагнитная карта, ключ Touch Memory;

- Основанный на числовом выражении биологических параметров человеческого организма:

- Отпечатки пальцев;

- Рисунок сетчатки глаза;

- Тембр голоса;

- По почерку.

- Основанный на измерении расстояния между основными координатными точками (между зрачками глаз, ушами ширина рта).

Основные типы идентификаторов, которые на данный момент наиболее широко используются следующие:

- Механические — перфокарты, ключи;

- Магнитные/электромагнитные — карты с магнитной полосой, ключи с магнитными вставками, магнитные брелоки;

- Оптические — на поверхность идентификатора нанесен рисунок, имеющий уникальные оптические характеристики — отражающая способность краски, ширина линии, замаскированная топографическая метка;

- Электронные контактные — код, записанный в микросхеме карты или ключа;

- Электронные бесконтактные — радиочастотные брелоки;

- Акустические — выдают кодированный либо модулированный акустический сигнал;

- Биометрические — основанный на измерении уникальных показателей человеческого организма;

- Комбинированные — используется несколько способов идентификации.

Обслуживание СКУД

Поломка контроллера, сбой в настройках программного обеспечения, нарушение целостности кабеля значительно снижают уровень защищенности объекта. Во избежание серьезных проблем с этой системой следует периодически приглашать специалистов, которые выполнят обслуживание СКУД:

- Проверят работоспособность системы видеонаблюдения, идентификации, контроллеров и так далее.

- Определят причину неисправностей, которые оказывают отрицательное влияние на функционировании системы.

- Устранят повреждения, заменят детали, проведут перенастройку ПО.

- Синхронизируют заново все элементы системы.

Чтобы свести к минимуму возможные риски и предотвратить сбои в работе, которые приведут к материальным потерям, следует регулярно выполнять профилактику и обслуживание СКУД.

Какой частоты существуют RFID-карты и как ее узнать

Метка RFID может считываться на расстоянии до нескольких метров, в зависимости от частот, на которых она работает. Наиболее распространены такие виды частот как:

- Низкая частота (120-150 кГц), обладает низкой скоростью передачи данных, расстояние считывания от 1 до 10 см. Скорость передачи данных может достигать 9 600 бит/сек.

- Высокая частота, (13,56 МГц), обладает скорость передачи данных от низкой до умеренной, расстояние считывания от 2 см до 1 метра.

- Сверхвысокая частота, 865–868 МГц (Европа, также используется и в РФ) / 902–928 МГц (Северная Америка). Скорость передачи данных — от 1 до 12 метров. В картах используются редко.

- Микроволновая рабочая частота (2,4 ГГц) — запрещена законодательством в некоторых странах. В картах практически не используется. Применяется для маркировки грузовых контейнеров или железнодорожных составов.

Дальность действия примерно от 2 до 10 м, скорость передачи информации — 128 кбит/сек.

Выдача гостевых идентификаторов

Выдача гостевых идентификаторов производится по разному в зависимости от вендора:

- Выдача идентификаторов на определённое время (ESMART)

- Выдача одноразовых идентификаторов (HID, Suprema)

- Выдача QR-кода (Nedap), QR-код присылается на Е-mail, считывается с экрана телефона Мне этот вариант представляется особенно удобным т.к. не требует установки приложения на смартфон для прохождения идентификации, но есть и минус — QR-код можно легко передать.

- Выдача бессрочного идентификатора с последующим удалением его из системы СКУД вручную (все остальные), по сути ничем не отличается от гостевых бесконтактных карт которые выдаются в классических СКУД